La Journée de la protection des données est l’occasion de faire le point sur la réglementation encadrant les systèmes d’information sensibles et plus spécifiquement, Diffusion Restreinte (DR). Quelles sont les pratiques techniques à adopter si votre organisation ou vos architectures hébergent des données de niveau « DR ». L’instruction interministérielle II 901 en pratique.

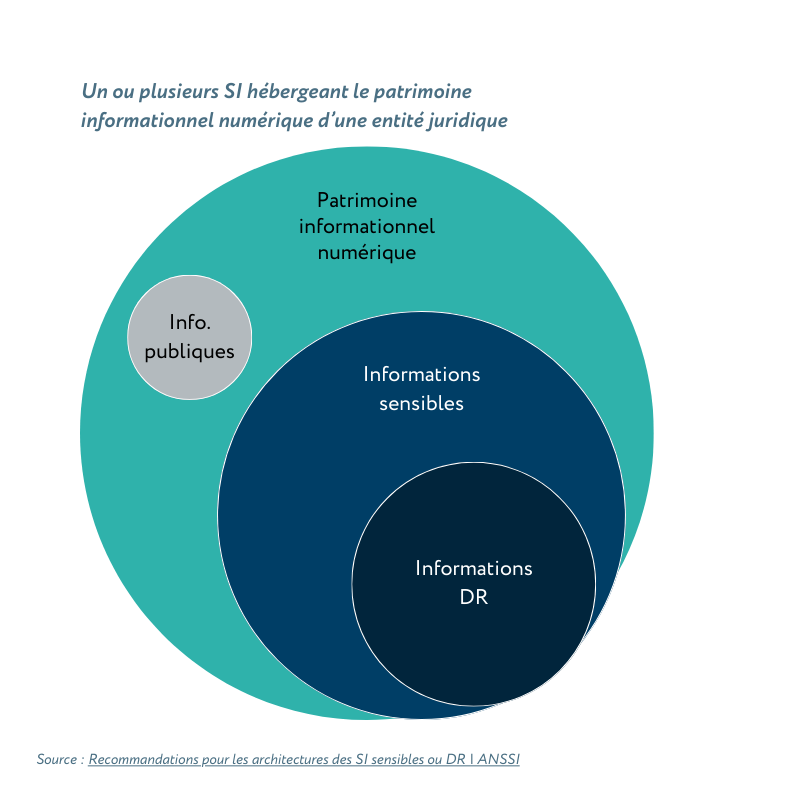

Commençons par définir ce que sont les « informations sensibles ». Comme le précise l’ANSSI[1], il s’agit d’informations « dont la divulgation à des personnes non autorisées, l’altération ou l’indisponibilité sont de nature à porter atteinte à la réalisation des objectifs des entités qui les mettent en œuvre. »

La protection de ces données s’articule autour de 3 piliers : la confidentialité, l’intégrité et la disponibilité, par exemple en cas d’attaque du SI au moyen d’un rançongiciel.

Sous-ensemble des données sensibles, l’information DR (« Diffusion Restreinte ») porte une mention spécifique. Elle peut être exploitée par des administrations de l’Etat, des organismes relevant du dispositif PPSTN (données pouvant être détournées à des fins de terrorisme ou de prolifération d’armes de destruction massive), ou encore par des prestataires collectant ces données et qualifiés par l’ANSSI.

L’accès aux informations DR est strictement réservé aux personnes « ayant une nécessité impérieuse d’en prendre connaissance dans le cadre de leur fonction ou d’une mission précise ».

Les informations DR ne peuvent être traitées que sur un Système d’Information homologué DR et sont soumises à une réglementation qui impose des mesures de sécurité spécifiques.

Trois classes de Systèmes d’Information

L’II 901 définit trois classes de Systèmes d’Information :

- SI de classe 0 est un SI public (par ex. Internet) ou SI connecté à un SI public qui ne respecte pas les exigences de la classe 1

- SI de classe 1 est un SI sensible (ou DR) connecté à Internet au travers d’une passerelle sécurisée satisfaisant les exigences de sécurité définies dans l’II 901;

- SI de classe 2 est un SI sensible (ou DR) physiquement isolé d’Internet

SI sensibles ou DR : des mesures de sécurité techniques et organisationnelles

Les recommandations et règles II 901 encadrées par l’ANSSI ont vocation à garantir la protection des SI sensibles, et notamment des SI classifiés comme « Diffusion Restreinte » (DR).

Les principales mesures à respecter sont les suivantes :

1. Interconnexions entre SI :

- Pour prévenir les intrusions et exfiltrations de données, toute interconnexion doit être inventoriée et homologuée.

- Toute interconnexion doit être sécurisée :

- Utilisation de tunnels VPN avec des équipements agréés par l’ANSSI pour protéger les flux de données,

- Application de mesures de confidentialité, d’intégrité, d’anti-rejeu et d’authentification mutuelle des extrémités,

- Filtrage des flux en amont via des pare-feux externes et en aval par des pare-feux internes.

- Détection d’attaques : les passerelles sont équipées de systèmes de détection d’attaques informatiques, avec des sondes qualifiées.

2. Accès nomades :

Les accès nomades sont autorisés uniquement sur justification métier, et doivent :

- Respecter les mesures de sécurité de l’II 901.

- Être intégrés dans l’analyse de risques liée à l’homologation,

3. Supervision permanente de sécurité

- L’accès à Internet depuis un SI sensible est interdit

- En cas de nécessité opérationnelle, un SI dédié doit être mis à la disposition des utilisateurs, idéalement via des postes de rebond, et à défaut, via des serveurs mandataires cloisonnés.

4. Gestion des fichiers sensibles

Tous les fichiers transitant par Internet doivent être chiffrés à l’aide de solutions agréées DR ou disposant d’un visa de sécurité ANSSI.

5. Cloisonnement des zones d’information

- Les informations « sensibles » et « usuelles » doivent être hébergées dans des zones distinctes et cloisonnées.

- Les systèmes d’échanges entre ces zones sont encadrés : installation de mécanismes de sécurité dédiés, des sens spécifiques d’échanges de flux en fonction des classes SI, accès au système soumis à une authentification stricte et à un mot de passe unique.

6. Protection et traçabilité des données

- Mise en place de mécanismes de filtrage des contenus,

- Protection contre les codes malveillants,

- Traçabilité des données en transit, imputables à un utilisateur identifié.

Naturellement, l’accès aux applications DR est strictement réservé aux SI DR.

Plateforme Data : les mécanismes de sécurité conformes à la réglementation II 901

Tous les prestataires intervenant sur un SI DR doivent se conformer à ces règles. C’est le cas de Suadeo qui intègre, au sein de sa plateforme Data, des mécanismes avancés de sécurité, d’intégrité et de confidentialité des données :

- Protocoles de chiffrement des données avancés pour les données en transit ou au repos,

- Configuration de balises de sécurité (tagging) pour catégoriser les données et appliquer des règles de sécurité adaptées en fonction des données manipulées,

- Marquage de chaque donnée désignant son niveau de sensibilité,

- Ajout de métadonnées permettant d’automatiser ultérieurement le niveau de sensibilité,

- Gestion et contrôle granulaire des authentifiants et des droits d’accès, couplés à une authentification unique SSO,

- Gestion des autorisations par rôle, garantissant que seules les personnes autorisées peuvent accéder aux données sensibles,

- Gestion des groupes d’utilisateurs et des politiques d’accès pour assurer la cohérence des politiques de sécurité et automatiser la gestion des accès, réduisant ainsi les accès non conformes liés aux erreurs humaines,

- Configuration de règles de complexité des mots de passe,

- Mise en place de restrictions géographiques d’accès aux données,

- Limitation de la durée des sessions utilisateur avec verrouillage automatique en cas d’inactivité prolongée,

- Production de logs détaillés pour une traçabilité complète : identification des utilisateurs, nature des opérations effectuées, informations contextuelles liées à la localisation de l’accès,

- Masquage dynamique des données restreignant l’accès aux informations sensibles selon les autorisations des utilisateurs,

- Journalisation complète et horodatée des utilisations de la plateforme (création, modification, suppression, exportation des données),

- Enregistrement des utilisations dans des journaux d’audit immuables et visualisables en temps réel, conformément aux standards d’audit imposés par les réglementations européennes et nationales. Ces informations sont ainsi vérifiables et examinables en cas d’audit ou d’incident,

- Interopérabilité avec des outils de supervision et des systèmes d’information sur les événements de sécurité (SIEM),

- Alertes automatiques (par email, notifications intégrées, ou via des API) pour détecter et signaler toute tentative d’accès non autorisée, toute action anormale sur la plateforme ou tout incident technique (échecs de pipelines d’ingestion, anomalies dans les flux de données…),

- Segmentation et cloisonnement des environnements de production, de recette et de test, garantissant l’isolation des données sensibles et empêchant toute interaction non autorisée.

La plateforme Suadeo Self Data Services comprend une interface graphique d’administration dédiée aux utilisateurs techniques. Celle-ci est distincte de l’interface utilisateur métier. L’équipe technique s’appuie sur cette interface pour gérer de manière centralisée l’ensemble des services, des contrôles d’accès et des paramètres de la plateforme.

Tous ces mécanismes de sécurité intégrés font de la plateforme Suadeo Self Data Services® une solution de référence pour les administrations publiques et d’Etat.

Conforme à la réglementation II 901, la plateforme est intégrable dans un environnement DR, comme c’est actuellement le cas au sein du Ministère de l’Intérieur.

Nativement intégrés, ils sont également des critères de choix dans les projets Data des organismes privés foncièrement engagés dans la sécurisation et la protection de leurs données.

[1] Source : Guide ANSSI – Recommandations pour les architectures des systèmes d’information sensibles ou Diffusion Restreinte Recommandations pour les architectures des SI sensibles ou DR | ANSSI